Масштабная фишинговая кампания была нацелена на Office 365 (например, Майкрософт 365) в более чем 10 000 организаций с сентября 2021 года и успешно обошел многофакторную аутентификацию (MFA), настроенную для защиты учетных записей.

Злоумышленники используют прокси-серверы и фишинговые сайты для кражи паролей пользователей и сеансовых файлов cookie. Исследователи Microsoft объяснили, что их конечной целью является получение доступа к электронным письмам, связанным с финансами, захват текущих цепочек электронной почты для совершения мошенничества с платежами и запуск кампаний по взлому деловой электронной почты (BEC) против других целей.

Цели фишинга Office 365 с включенной MFA в их учетных записях

Злоумышленники начинают рассылать фишинговые письма нескольким получателям в разных организациях. Электронные письма обычно представляют собой поддельные уведомления о пропущенном телефонном звонке, которые предлагают получателю загрузить прикрепленный файл, чтобы прослушать записанное аудиосообщение.

Хитрость заключалась в том, что цель могла быть направлена сначала на веб-сайт перенаправителя, а затем на поддельную страницу онлайн-аутентификации Office, заполненную адресом электронной почты цели.

«Фишинговый сайт использует прокси-сервер для страницы входа в Azure Active Directory (Azure AD) для организации, которая обычно логин.микрософтонлайн.com. Если организация настроила Azure AD для включения своего фирменного стиля, целевая страница фишингового сайта также содержит те же элементы фирменного стиля», — отметили в Microsoft.

Как только цель ввела свои учетные данные и аутентифицировала их, она была перенаправлена на законную версию. office.com страница. Однако в фоновом режиме злоумышленник перехватил указанные учетные данные и получил аутентификацию от имени пользователя. Это позволило злоумышленнику выполнять последующие действия — в данном случае мошенничество с платежами — изнутри организации».

Как только злоумышленники получили долгосрочный доступ к взломанным учетным записям электронной почты, они искали и отвечали на электронные письма и ветки электронной почты, связанные с финансами, и пытались обмануть человека / организацию с другой стороны. Чтобы скрыть это действие от владельца учетной записи электронной почты, они использовали правила для скрытия ответов (архивируя их и помечая как «прочитанные»).

Злоумышленники находят способы обойти MFA

Использование любой формы MFA лучше, чем ее полное отсутствие, хотя есть несколько способов ввести факторы аутентификации. Безопаснее, чем другие.

Но есть способы обойти MFA, и злоумышленники стараются использовать их все: мошеннические приложенияИ Слабые точкиИ Устаревшие протоколы аутентификацииИ спам Целевой пользователь с заявками MFA и другие.

По мнению исследователей, злоумышленники в этой кампании используют фишинговый пакет Evilginx2, чтобы узнать об инфраструктуре противника посередине (AiTM) и добиться Возможность обхода MFA.

МИД по-прежнему очень эффективно борется с различными угрозами; Именно благодаря его эффективности и появился фишинг AiTM. Таким образом, организации могут сделать свою многосемейную реализацию «защищенной от мошенничества», используя решения, поддерживающие Fast ID Online (FIDO) v2.0 и аутентификацию на основе сертификатов», — отметили они. Я предложил Дополнительные решения и рекомендации, которые можно реализовать, чтобы помешать злоумышленникам использовать эти специальные тактики.

«Зомби-любитель-евангелист. Неизлечимый создатель. Гордый новатор в твиттере. Любитель еды. Интернетоголик. Жесткий интроверт».

More Stories

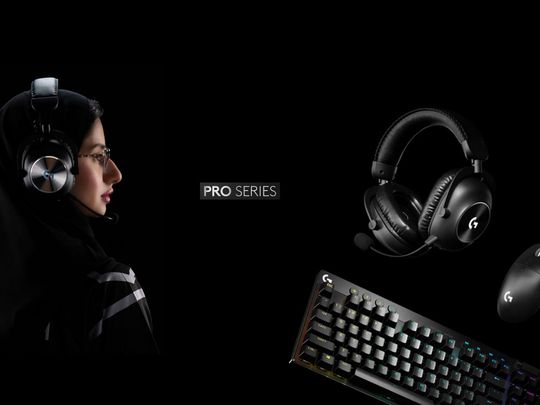

Logitech представляет новейшую игровую клавиатуру и мышь серии Pro

Пользователи Apple в Европе получают новый сторонний магазин приложений

AMD анонсирует процессоры серий Ryzen Pro 8000 и Ryzen Pro 8040: настольные компьютеры для бизнеса получают искусственный интеллект